これまでサイバー攻撃といえば、インターネットに接続されたデバイスに対する不正アクセスやフィッシングなどのデジタル詐欺・マルウェア感染・情報漏洩などが挙げられていました。

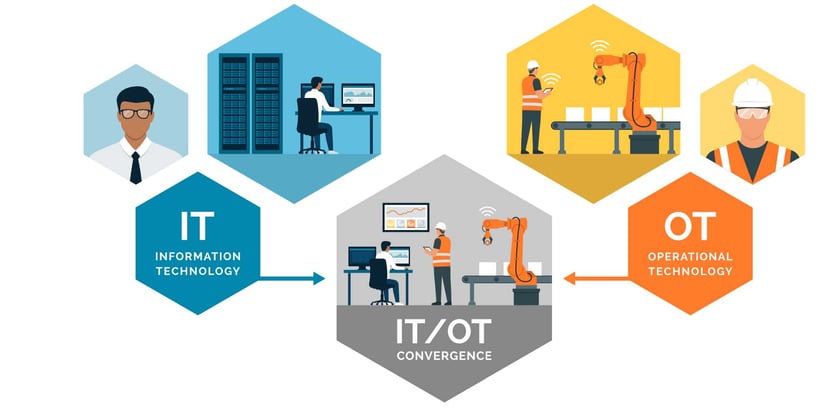

しかし近年では、サイバー攻撃の対象がITからOT(Operational Technology)の領域に拡大してきています。

インターネットへの接続が前提となるITとは異なり、OTはインターネットに接続せず工場やビルの機械を制御する閉ざされたネットワークであることが特徴です。しかし、大手セキュリティベンダーのアンケート調査によると、調査対象企業でOTシステムを保有する企業の6割以上が、セキュリティインシデントを経験している事実が報告されています。

OTへのサイバー攻撃は、生産性の低下・売上喪失・ブランドの信頼性低下・知的財産の侵害を招く危険性があります。重要な社会インフラを制御しているシステムの場合には、さらに深刻な被害となってしまいます。なぜ、OTへのサイバー攻撃が急増しているのでしょうか?本記事では時代背景や、ITとOTとの違い、OTのセキュリティ対策について解説します。

ITとOTの違いについて

ITとOTのそれぞれの特徴

情報を取り扱うシステムや技術をIT(Information Technology)と呼ぶのに対して、工場やビルなどの制御機器を制御し、運用するシステムや技術をOTと呼びます。

ITは「情報技術」であり、コンピューターや情報通信の技術を用いてインターネットを活用したテクノロジーの総称です。会社で使うパソコンや、普段の生活で使うスマホでアクセスするインターネットのありとあらゆるサービスはITです。

それに対し OTは「運用技術」であり、交通・電気・水道といった社会的なインフラを機能させる設備を制御・運用する技術です。また製造業における産業用制御システムを動かす制御技術も、OTに分類されます。

従来、ITとOTは用途や目的がまったくの別物であることから、相互に独立したネットワークで構成されていました。特にOTは基本的にインターネットや社内LANから切り離され、目的に応じた独自のプロトコルのみを使用する、閉域ネットワークとして構成されていました。

最近のOTの変化

近年では、コスト削減や生産性の向上を目的としたDX化の流れから、ネットワーク統合が進んでいます。ITとOTを統合した、産業用IoTデバイスの導入や、OT環境においてもITベースで培われた 機械学習 (ML)・ 人工知能 (AI)・ ビッグデータ を活用したOTシステムが登場しました。

また工場のような製造現場では、サプライチェーン全体のデジタル化が進んでいます。調達から販売までデジタルデータでつなぐことで一気通貫に対応し、効率化・生産性の向上を実現するスマートファクトリー化の動きがみられます。

このように、ITベースのシステム導入やスマートファクトリー化の推進によって、外部ネットワーク・サプライチェーン・クラウド・IoTデバイスなど、あらゆる接続環境を適切に管理することが求められるようになりました。

OTセキュリティについて

サイバー攻撃といえば、インターネットに接続されたデバイスが攻撃対象となり、不正アクセスやフィッシングなどのデジタル詐欺・マルウェア感染・情報漏洩などが真っ先に思い浮かぶのではないでしょうか。しかし先述した通り、OT環境でも外部への接続環境が整備されたことにより、サイバー攻撃のリスクが高まっています。

OTへの攻撃事例

USBメモリの持ち込みによる被害

実はOTに対するサイバー攻撃は、古くから存在しています。2010年の「Stuxnet(スタクスネット)」が、最も有名な事例と言えるでしょう。イランの核燃料施設内にマルウェアを含むUSBメモリが持ち込まれ、制御システムが感染し、核燃料の遠心分離機を稼働不能にした事件です。この事件をきっかけに、多くの企業においてOTに対するセキュリティ意識が高まりました。

ランサムウェア による被害

エネルギー関連の大手企業であるノルウェーのNorsk Hydro(ノルスク・ハイドロ)社は、2019年3月に生産管理システムがランサムウェア「Locker Goga(ロッカーゴガ)」に感染し、数カ月にわたり生産量が低下しました。長期間手作業による製造を強いられたことから、2019年のQ1 と Q2 合計の損失は、65〜77億円と推測されています。

この事例は、標的型攻撃メールや、C&C(Command & Control)サーバを経由してランサムウェアが配布されるなど、ITに対するサイバー攻撃の手口が用いられている点が特徴です。

OTセキュリティ対策の実態

冒頭でご紹介した通り、大手セキュリティベンダーの調査によると、調査対象企業でOTシステムを保有する企業の6割以上は、セキュリティインシデントを経験し、うち約8割が生産停止に至っています。

OTは、常に安定稼働が求められるという性質と、生産性向上を求められるスマートファクトリー化の性質、両面においてバランスの取れた運用が求められます。さらにITと比べるとOTは独自の仕様で構築されていることが多いため、多くの企業がセキュリティ対策ソリューションの選定に苦慮している現状も明らかです。また人材の獲得・育成や、組織的な対策の検討・体制構築も大きな課題と言えるでしょう。

OTのセキュリティ対策

IPAでは国内のOTシステムのセキュリティ対策を促進するために、ドイツ連邦政府 情報セキュリティ庁(BSI)が作成した「産業用制御システムのセキュリティ -10大脅威と対策 2019-」を翻訳した資料を公表しています。

ITシステムのセキュリティ対象は「情報」であるのに対し、OTシステムは工場設備や生産ラインなど、モノやサービスの「安定稼働」が対象となります。

なぜならOTシステムは、社会基盤や産業基盤の根幹を支えているシステムであることが多く、停止してしまった場合の影響は非常に深刻だからです。

従来のOTシステムが閉域網に独自の技術仕様で構築されていたことは、外部からの「侵入」を防ぐ大前提のセキュリティポリシーと言えるでしょう。これは、近年スマートファクトリー化が進んだOTシステムにおいても同様です。OTシステムへのよくある4つ侵入経路について解説します。

リムーバブルメディアからの侵入

OTシステムでは、USBメモリや外付けのHDDのような記憶媒体を介してデータをやりとりする機会がいまだに多くあると言われています。このようなリムーバブルメディアを経由したマルウェア感染事例が多く報告されています。

ネットワークからの侵入

従来は、メンテナンス用の回線やイントラネットが主な侵入経路でしたが、スマートファクトリー化が進んだいま、外部インターネット回線からの侵入リスクも高まっています。

このようにインターネット経由で侵入が可能になることで、フィッシング・DoS・クラウドコンポーネントを通じた攻撃など、ITシステムへの攻撃と同様の事例が報告されています。

IoT・スマートデバイスからの侵入

スマートファクトリー化に伴い、IoTやスマートデバイスをリモート制御する環境が整備されました。それにより制御用端末や保守端末から制御システムに侵入し、マルウェア感染が広がった事例が報告されています。

内部不正による脅威の侵入

従来から組織内の内部不正により、意図的に情報を漏えいした事例が報告されています。人が関わるセキュリティインシデントは、IT・OT共にリスクを完全に排除するのは難しく、組織的な内部不正対策が必要です。

OTのセキュリティ対策として、まずは主たる侵入経路に対してセキュリティ対策を講じることが効果的と言えるでしょう。また、OTシステムへの独自のセキュリティ対策に加え、ITセキュリティ対策も有効です。どちらか一方のセキュリティ対策ではなく、ITとOT双方のセキュリティ知識を持つことで、より効果的な対策を実現できるでしょう。

まとめ

近年のOTは、先端技術の導入によりスマートファクトリー化が進んでいます。従来の閉域環境ではなく、サプライチェーンのスピーディーな連携や効率性・生産性の向上を目的とし、インターネットやクラウドサービスを活用した管理がされるようになりました。しかしスマートファクトリー化に伴い、OTシステムへのサイバー攻撃が増加し、近年ではインパクトの高いインシデントも報告されています。

OTシステムが最も重視する「安定稼働」と、スマートファクトリーがもたらす「効率化」「生産性の向上」をバランスよく実現するためには、ITとOT双方のセキュリティ対策が重要と言えるでしょう。

OTのセキュリティ対策を検討するなら、Microsoftが提供する Azure の「Microsoft Defender for IoT」がおすすめです。オンプレミス・クラウドに関わらず、OT環境で使用されるデバイスの脆弱性・脅威を監視し、ITとOTの双方のリスク対策に有用です。ぜひ導入を検討してみてください。